Im vorigen Artikel haben wir uns angesehen, wie der User MFA erlebt und wie man MFA unter Office 365 nutzen kann. In diesem Blogpost geht es darum, wie man MFA auch OnPremises einsetzen kann.

Azure MFA ist und bleibt ein Cloud Service. Manchmal hat man aber die Anforderung ein lokales Service, das lokal bleiben muss, auch sicherer zu machen. Ein simples Beispiel sind Virtual Private Networks (VPN) oder Remote Desktop Services (RDS). Das Beispiel mit RDS ist jetzt etwas entschärft, weil es seit kurzem auch RDS in Azure gibt. Aber nehmen wir für einen Moment an, dass es das nicht gibt oder es gute Gründe gibt, die RDS Farm lokal zu betreiben.

Dem normalen User im lokalen LAN eine MFA für die Anmeldung einer Remote App aufzuhalsen ist wirklich etwas übertrieben. Ist der User jedoch im Internet unterwegs und über das RDS Gateway verbunden, ist MFA meiner Meinung nach durchaus in Betracht zu ziehen.

Letztendlich geht es aber auch einfach darum, dass ich kein VPN Device bei der Hand hatte und RDS Gateways nach dem selben Prinzip funktionieren. Die Authentifizierung läuft per NAP respektive Radius und da wollen wir uns reinhängen.

Azure Active Directory Vorbereitungen

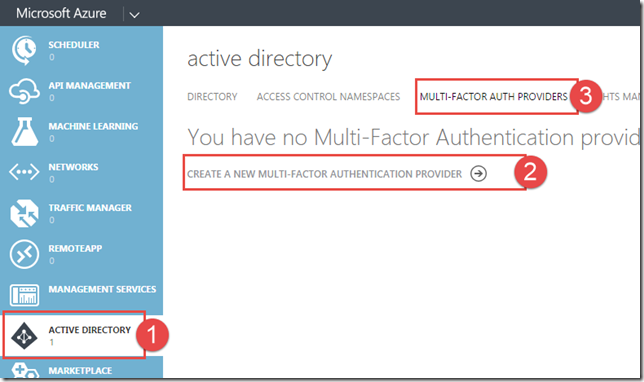

Im ersten Schritt muss man zur Nutzung des Azure MFA einen sogenannten “Multi-Factor Auth Provider” anlegen. Dies passiert im Azure Portal unter Active Directory und dort den Provider anlegen.

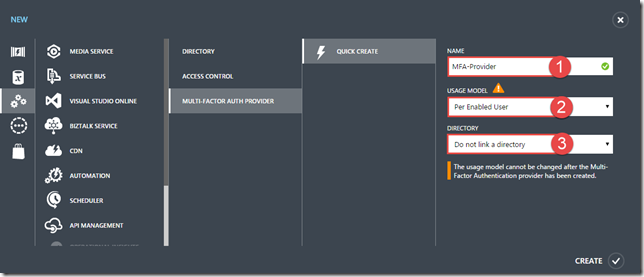

Bei der Anlage des Providers muss man sich grundsätzlich für das MFA Usage Model entscheiden.

Dabei stehen zur Auswahl:

- Per enabled User

- Per Authentication

“Per User” wird ein Fixbetrag unabhängig der Anzahl der Authentications verrechnet. Bei “Per Authentication” wie der Name schon sagt – pro jeweiliger Authentication. Preise dafür sind auf der Azure Webseite nachzulesen.

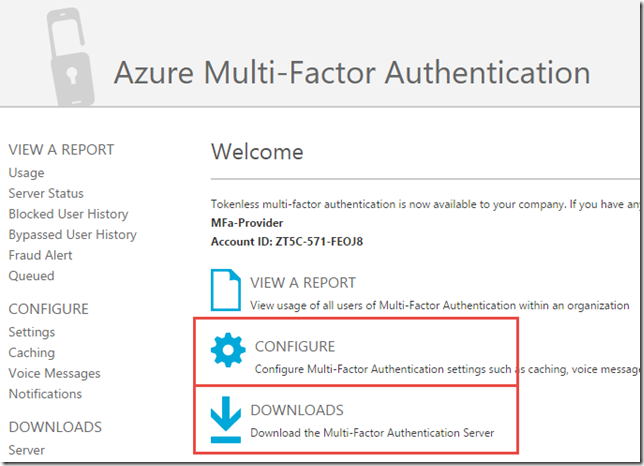

Fertig angelegt einfach auf “Manage” klicken und im nächsten Step kann man unter Downloads den MFA Server herunterladen. Dieser Teil wird dann OnPrem installiert und ist die lokale Authentication Destination.

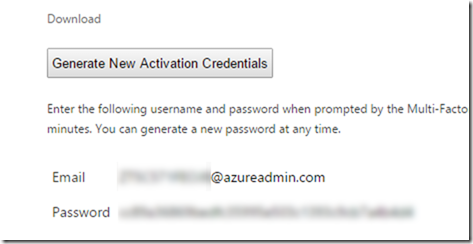

Wichtig an diesem Step:Es gibt nach dem Download einen “Generate New Activation Credentials” Button. Diese Credentials werden benötigt um die Installation des MFA Servers abzuschließen und diesen final zu aktivieren.

On Premises Installation

OnPremises ist als Vorbereitungen die Installation des MFA Servers notwendig. Dieser hat als grundsätzliche Voraussetzungen, keine Besonderheiten außer ein supportetes Windows Betriebssystem.

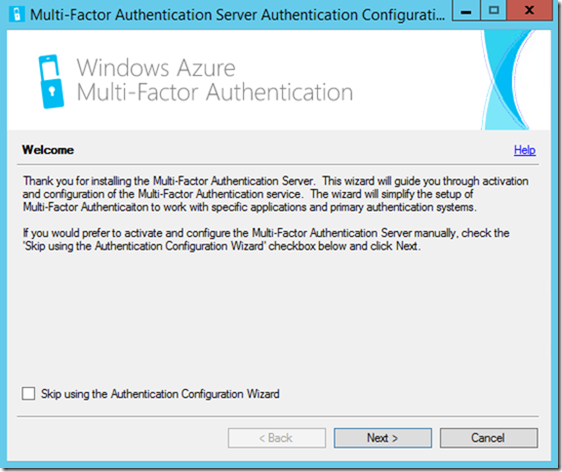

Das Setup läuft unspektakulär durch, die abschließende Frage nach dem “Skip using the Authentication Configuration Wizard” sollte man anhaken. Der Wizard erwartet wesentlich mehr als wir bisher vorbereitet haben. Aber nichts das wir nachträglich nicht einstellen könnten.

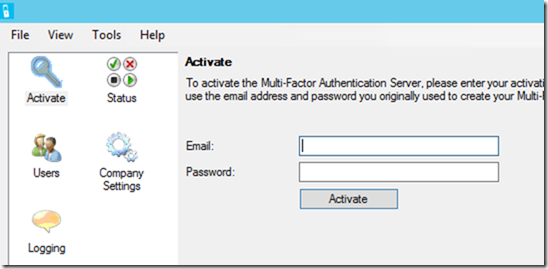

Nachdem das Setup fertig ist, haben wir ein Management Tool das unter dem Punkt “Activate” eine Aktivierung erwartet. Hier kommen die Daten rein die wir im Schritt davor erhalten haben.

Erst nach der Aktivierung ist der MFA einsatzbereit und kann verwendet werden.

Directory Anbindung

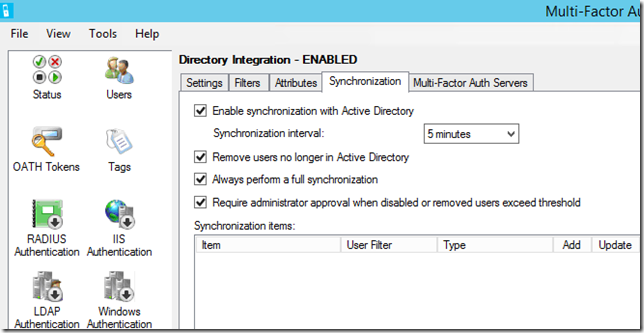

Den MFA an das eigene Active Directory anzubinden ist durchaus eine gute Idee – dann muss man die User nicht manuell anlegen sondern kann sie einfach synchronisieren.

Unter Directory Integration kann man mit Synchronization einfach die entsprechenden User auswählen und auch mit Filtern arbeiten um nur bestimmte User zu synchronisieren.

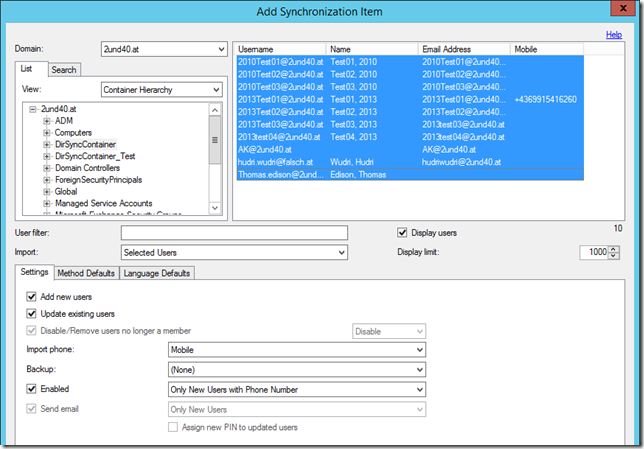

Hat man die User ausgewählt kann man pro User entsprechende Einstellungen treffen und natürlich auch globale Einstellungen des Unternehmens treffen. Wichtig ist hier zu überlegen wie man User importieren möchte. Als Beispiel sollte man seine Daten im AD gut gepflegt haben, auswählen welche Phone Number importiert wird (in meinem Beispiel Mobile). Man will ja nicht dem Mitarbeiter on the Road am Telefon im Office anrufen oder eine SMS senden. ![]()

Damit hat man mal die Basis geschaffen um nun weitere Systeme anzubinden. Wie man das am Beispiel der RDS Verbindung macht zeige ich im nächsten Blog Post.

LG Christoph